PRIVATPERSONEN IM VISIER

Die Angreifer haben sich bei der Wahl der Lock-Themen ganz auf das Ende des Jahres eingestellt. Sie versenden E-Mails in deutscher Sprache, mit angeblichen Meldungen über mögliche Steuerrückzahlungen oder aber Rechnungen, die schon zur Mitte des Jahres hätten besprochen werden müssen. Alle Mails haben eine sehr persönliche Note, denn es sind keine E-Mails von vermeintlichen Firmen, sondern von angeblichen Bekannten. Die Anreden und auch Grußformeln sollen eine Verbundenheit zwischen dem Absender und dem Empfänger suggerieren. Hier stehen ganz klar Privatpersonen im Vordergrund des Angriffs und wir erwarten weitere E-Mails dieser Art.

Text der E-Mail „Steuerformulare“

„Hallo ihr zwei,ich bin leider gerade erst nach Hause gekommen. Anbei die geänderten Formulare Eurer Steuererklärung. Diese müssen vermutlich bis morgen beim FA sein.Mit den Fahrtkosten habt ihr eine Erstattung von 302,34 EUR!Liebe Grüße<Absender-Name>“

G DATA erkennt das präparierte Word-Dokument als W97M.Downloader.AHU (Engine A) und Macro.Trojan-Downloader.Donoff.X (Engine B). Die heruntergeladene ausführbare Datei wird von den Scan-Engines als Trojan.GenericKD.2905834 (Engine A) oder auch Win32.Trojan-Spy.Dridex.AI (Engine B) identifiziert. Die G DATA BankGuard-Technologie wehrt diesen Schädling ebenfalls zuverlässig ab!

Text der E-Mail „Rechnung November 2015“

Hallo ,endlich:) Anbei die Rechnung von Juli. Ich hoffe, im Studio ist alles gut.Liebe Grüße<Absender-Name>

G DATA erkennt das präparierte Word-Dokument als W97M.Downloader.AHU (Engine A) und Macro.Trojan-Downloader.Donoff.X (Engine B). Die heruntergeladene ausführbare Datei wird von den Scan-Engines als Trojan.GenericKD.2905834 (Engine A) oder auch Win32.Trojan-Spy.Dridex.AI (Engine B) identifiziert. Die G DATA BankGuard-Technologie wehrt diesen Schädling ebenfalls zuverlässig ab!

Außerdem versenden diese oder andere Angreifer zeitgleich auch E-Mails in englischer Sprache, die eine Funktion von Netzwerkdruckern nachahmen. Ein Beispiel: Die Angreifer suggerieren, das angehängte Dokument wäre der Scan eines Geräts und man solle es nun mit Microsoft Word öffnen. Die verwendete Modellbezeichnung lässt sich einem Multifunktions-Gerät der populären Marke Sharp zuordnen.

Die Angreifer fälschen dabei den Absender der E-Mail, damit es so aussieht, als würde die Mail aus einem/dem eigenen Unternehmen kommen, was selbstverständlich nicht der Wahrheit entspricht!

Text der E-Mail „Scanned image from MX-2600N”

Reply to: <Absender-Adresse> Device Name: Not Set Device Model: MX-2600NLocation: Not SetFile Format: DOC MMR(G4)Resolution: 200dpi x 200dpiAttached file is scanned image in DOC format.Use Microsoft(R)Word(R) of Microsoft Systems Incorporated to view the document.

Die G DATA Sicherheitslösungen erkennen das präparierte Dokument als W97m.Downloader.AIG (Engine A) und Macro.Trojan-Downloader.Dridex.AL (Engine B). Die dann nachgeladene Datei zur Infektion des PCs wird als Trojan.GenericKD.2852932 (Engine A) abgewehrt. Die G DATA BankGuard-Technologie wehrt diesen Schädling ebenfalls zuverlässig ab!

DER MALWARE-ANGRIFF

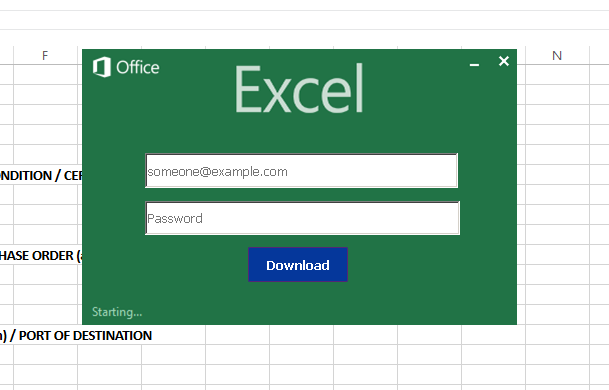

Die Angreifer versenden präparierte Microsoft Office-Dokumente mit eingebettetem Makro. Sobald der Benutzer das Dokument öffnet und das Makro ausführen lässt, wird eine Verbindung zu einem Server hergestellt. Von dort wird dann eine ausführbare Datei auf den PC des Opfers geladen und anschließend ausgeführt – damit wird der Banking-Trojaner der Familie Dridex in das System gespielt.

DRIDEX? DA GAB ES DOCH FESTNAHMEN!

Ende August wurde der Administrator hinter der Dridex-Malware auf Zypern festgenommen: Der 30-jährige Andrey Ghinkul sei einer der führenden Köpfe hinter Angriffen auf die Penneco Oil Company aus Pennsylvania im Jahr 2012. Damals hatten sie in mehreren Stufen über 3,3 Mio. US-Dollar aus dem Unternehmen leiten können, berichtet pcworld.com im Oktober. Die Malware soll im Vereinigten Königreich etwa 30,5 Mio. US-Dollar erbeutet haben und das FBI schätzt, dass in den USA ein direkter Schaden von 10 Mio. US-Dollar durch Dridex zu verzeichnen ist.

Die Aktivitäten der Malware kamen nach der Festnahme ins Stocken, da auch ein koordinierter Takedown beteiligter Server durchgeführt wurde. Doch zum Erliegen konnte dieses Botnetz nicht gebracht werden, wie auch die aktuelle Welle eindrucksvoll beweist.

SO SIND SIE AUF DER SICHEREN SEITE

„Wir bitten alle Internetbenutzer, dringend zu handeln und zum Update des Betriebssystems. Stellen Sie sicher, dass Sie eine aktuelle Sicherheits-Software installiert haben und denken Sie lieber zwei Mal nach, bevor Sie einen Link oder einen Anhang einer unaufgefordert zugesendeten Mail anklicken“, sagt der stellvertretende FBI Direktor Robert Anderson und erwähnt damit schon wichtige Punkte.

Eine aktuelle und umfassende Sicherheitslösung mit einem Schadcodescanner, Firewall, Web- und Echtzeitschutz gehören zur Grundausstattung. Ein Spam-Filter, als Schutz vor ungewollten Spam-Mails, ist ebenfalls sinnvoll.

Wir empfehlen Ihnen dringend, niemals Anhänge öffnen, die Sie von einem unbekannten Absender erhalten. Wir empfehlen Ihnen, bei Rechnungen und Co. auf der Hut zu sein. Vor dem Öffnen eines Anhangs sollten Sie sich folgende Fragen stellen:

- Habe ich tatsächlich etwas bestellt? Kann ich eine solche Rechnung überhaupt erhalten?

- Ist die E-Mail in einer Sprache verfasst, die für mich und meine Situation Sinn ergibt?

- Eine deutsche Website wird Ihnen E-Mails und Rechnungen höchstwahrscheinlich ausschließlich in deutscher, nicht in englischer Sprache senden.

- Bezogen auf die angeblichen Dokumenten-Scans: Besitzen Sie oder besitzt ihre Firma ein solches Gerät? Würde dieses Gerät Dokumente als .doc speichern können oder eher als Bilder oder .pdf?

- Wenn Sie sich sicher sind, dass das Dokument nicht für Sie bestimmt ist: Widerstehen Sie der Neugier, das Dokument zu öffnen, um Informationen über Fremde zu erhalten! Genau damit rechnen die Drahtzieher. Nicht selten wurden daher auch schon Anhänge verschickt, die angebliche Gehaltslisten enthalten.

- Enthält die E-Mail persönliche Informationen, wie zum Beispiel meinen richtigen Namen, meine Adresse, Kundennummer, meinen Benutzernamen oder andere Daten?

- Die eigene primäre E-Mail Adresse sollte nicht unbedacht online in z.B. Foren und Gästebüchern publiziert werden, da sie dort für Betrüger abgreifbar ist. Es hilft, sich für diesen Zweck eine Nebenadresse anzulegen.

- Denken Sie daran, dass Angreifer sich häufiger aktuellen Themen bedienen, um potentielle Opfer in die Falle zu locken - so, wie es in diesem Fall mit den Steuern zum Jahresende der Fall ist. Für das kommende Frühjahr sollte im Zuge der baldigen Fußball-Europameisterschaft 2016 ein wachsames Auge auf Nachrichten mit Fußballbezug gelegt werden.

Wenn Sie Zweifel haben, öffnen Sie den Anhang nicht! Wir empfehlen Ihnen dringend, niemals Makros in Dokumenten aus unbekannter Quelle zu aktivieren.