Sicherheitslücken als "stille Altlast"

Wie bereits im ersten Teil der Artikelserie zu modernen APTs angeklungen ist, betreiben Angreifer nur den Aufwand, der unbedingt notwendig ist, um ihr Ziel zu erreichen. Angriffe mit Werkzeugen wie Stuxnet, in dem mehrere Zero-Day-Lücken verwendet wurden, sind eher die Ausnahme als die Regel. Aus Kostengründen - Zero-Days sind in der Regel sehr teuer in der Beschaffung - werden sie nur dann eingesetzt, wenn es notwendig und für den Angreifer möglich ist. Aufgrund der Tatsache, dass sie bis dato nicht in Erscheinung getreten sind, haben Forscher und Analysten allerdings Schwierigkeiten, diese zeitnah eindeutig zu benennen und statistisch zu bewerten. Für Unternehmen heißt dies jedoch nicht, dass Zero-Days keine Gefahr darstellen - allerdings ist die Gefahr geringer als gemeinhin angenommen.

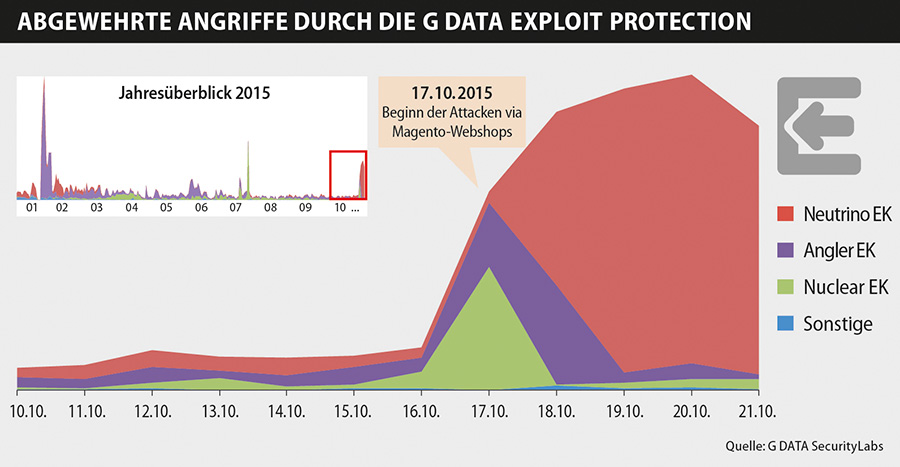

So war ein Exploit, der auf einer Sicherheitslücke aus dem Jahre 2012 basiert, mit Abstand am häufigsten in den 326 von Marschalek und Vinot untersuchten APT-Ereignissen vertreten. Es ist also wesentlich wahrscheinlicher, dass ein Unternehmen Ziel eines Angriffs wird, der eine alte Sicherheitslücke ausnutzt. Der fast schon gebetsmühlenartige Aufruf von Sicherheitsexperten, installierte Programme immer und überall auf dem aktuellen Stand zu halten, hat damit weiter Bestand. Wer aktuelle und bekannte Sicherheitslücken zeitnah stopft, macht einen erfolgreichen Angriff potenziell teurer für einen Angreifer.

Kurioses: Gestohlene Zero-Days & Lernen durch Hashes

Ein bestimmter Exploit hat nur deshalb seinen Weg in die Angriffswerkzeuge verschiedener Gruppierungen gefunden, weil das italienische Unternehmen "HackingTeam" seinerseits Opfer eines Angriffs geworden war. Die so öffentlich gewordene Sicherheitslücke wurde in der Folge für einige Angriffe genutzt.

Im Kampf gegen Schadsoftware aller Art sind Hashes ein unverzichtbarer Bestandteil. In der Malware-Analyse werden so genannte Fuzzy Hashes eingesetzt. Diese helfen bei der eindeutigen Identifizierung bestimmter Dateiabschnitte und sind normalerweise einmalig. So kann man feststellen, ob Quellcode eines Schädlings an anderer Stelle 'recycelt' wurde. Daraus kann wiederum abgeleitet werden, wie und an welchen Stellen die Angreifer dazugelernt haben. Schließlich sind auch die Angreifer nur Menschen, die an einem Punkt Fehler gemacht haben und diese zu einem späteren Zeitpunkt zu korrigieren versuchen.

Mehr Informationen

Wer sich eingehender mit dem befassen möchte, was moderne APTs und deren Bekämpfung ausmacht, kann die Details im Blog der G DATA Advanced Analytics nachlesen (Artikel in englischer Sprache).